COVID-19 વૈશ્વિક રોગચાળાએ સમગ્ર જાણકાર-કાર્યકારી વિશ્વને ઘરે જ રહેવા માટે અચાનક મજબુર કર્યું છે, વર્ચુઅલ મીટિંગ્સ દરેકને માટે મુશ્કેલ બની રહી છે. પરિણામે, ઝૂમનો શેરનો ભાવ માર્ચની મધ્યમાં (શેરબજારમાં એકંદર હતાશ હોવા છતાં) એક સર્વાધિક ઊંચી સપાટીએ પહોચ્યો, મોટા પ્રમાણમાં વેપાર અને અચાનક 1500x ની ઉત્તરે પીઇ રેશિયો જોવા મળ્યો. તેની અત્યંત સરળ રીતે ઉપયોગમાં લેવાતી ક્રોસ-પ્લેટફોર્મ વિડિઓ કોન્ફરન્સિંગ સેવા, રોગચાળો શરૂ થયા પહેલાં ઝૂમ એક સારી બીટુબી કંપની હતી. આજે, તેનું એરપોર્ટ બિલબોર્ડ્સની બહાર ઘરે ઘરે નામ છે કારણ કે દેખીતી રીતે દરેક ગ્રાહકો અને ચાહકો એમાં પરિવર્તિત થઈ ગયા છે,આપણે બધા બીજા માણસોથી-માણસોનું આના થકી સુકાન સંભાળી રહ્યા છીએ.

આ બધી તાજેતરની સફળતાએ ઝૂમની પીઠ પર એક વિશાળ લક્ષ્ય બનાવ્યું છે, અને દર વખતે જ્યારે કોઈ નવી સુરક્ષા મુદ્દો પ્લેટફોર્મ પર શોધવામાં આવે છે ત્યારે લોકો તેની પર પડા પડી કરતા હોય છે, પછી ભલે તે ગમે તેટલો નાનો યા મોટો હોય.

હા, ઝૂમમાં કેટલીક સુરક્ષા સમસ્યાઓ છે. તે જટિલ સોફ્ટવેર છે. લગભગ બધા જટિલ સોફ્ટવેરોમાં ભૂલો હોય જ છે. તેમાંથી કેટલીક ભૂલો સુરક્ષા-સંબંધિત હોય છે. ઝૂમના ઇજનેરો, માર્કેટર્સ અને નેતૃત્વ સાવ ચુપ કે ખરાબ પણ નથી. સુરક્ષા કારણોસર સુરક્ષા મુદ્દાઓની સાથે સાથે તેના પર ઝૂમનો પ્રતિસાદ અને તૈય્યારીઓ જાણીને નિર્ણય કરી શકાય છે. એવા કેટલાય ખુશ અને સંતુષ્ટ ઝૂમના ગ્રાહકો છે જેઓ વ્યક્તિગત-સંસ્થાકીય રીતે સોફ્ટવેર અને સેવાને એક પ્રકારે પસંદ કરે છે, અને તે દરેક અન્ય વિડિઓ કોન્ફરન્સિંગ સોલ્યુશન કરતાં ઝૂમને વધુ પસંદ કરે છે.

મુખ્ય પ્રવાહના રિપોર્ટિંગના કાલક્રમિક નજીક જઈએ તો ઘણું મેનેજ થઈ શકે એમ છે :

ઝૂમ ફેસબુકને ડેટા લીક કરે છે :

ચર્ચા : ઝૂમ ફેસબુક પર વ્યક્તિગત માહિતી લીક કરે છે, પછી ભલે તમે ફેસબુક વપરાશકર્તા ન હોવ.

રિપોર્ટિંગ: જોય કોક્સ, વાઇસ મધરબોર્ડ માટે લખતાં, 26 માર્ચ, 2020 ના રોજ અહેવાલ આપ્યો કે ઝૂમ આઇઓએસ(IOS) એપ્લિકેશન ફેસબુકને ડેટા મોકલે છે, પછી ભલે તમારી પાસે ફેસબુક એકાઉન્ટ ન હોય. આ લેખમાં ચોકસાઈથી વર્ણવવામાં આવ્યું છે કે iOS એપલ પ્લેટફોર્મ્સ પર ઝૂમ ફેસબુક સોફ્ટવેર ડેવલપમેન્ટ કીટ(એસડીકે) ના ઉપયોગ સાથે આઇઓએસ(એટલે કે, આઇફોન અને આઈપેડ) પર ચલાવે છે, આમ જોય એના મૂળ સંશોધનકર્તા છે જેમણે ઝૂમને પ્રથમ આ મુદ્દાની જાણ કરી હતી.

ત્યાર પછી શું બન્યું ? : ઝૂમે એપલ પ્લેટફોર્મ્સ માટે આઇઓએસ એપ્લિકેશનમાંથી ફેસબુક એસડીકેને "લોગીન વિથ ફેસબુક" સુવિધાને દૂર કરી દીધું છે.

અપડેટ કરાયેલ મધરબોર્ડ લેખ ખરેખર પુષ્ટિ કરે છે કે ઝૂમે બે જ દિવસની અંદર લીક ને દૂર કરી દીધેલ. (ઝૂમની બ્લોગ પોસ્ટ દાવો કરે છે કે તેમણે બે દિવસથી પણ ઓછા સમયમાં નિરાકરણ લાવેલ ,પરંતુ કોણ ધ્યાન રાખે !?) એવું લાગતું નથી કે ઝૂમ હેતુપૂર્વક આ માહિતી પ્રસારિત કરી રહી હતી (એકલા રેહવા દો, તેને વેચવા દો વૃત્તિ નહીં), અને આ વ્યક્તિગત માહિતી લીક થઈ રહી હતી તે ફોન અને ટેબ્લેટ્સ વિશેનું મૂળભૂત નિદાન હતું. અને એ પણ સ્ક્રીન સાઈઝ અને સ્ટોરેજ સ્પેસ જેવી કેટલીક બાબતો, જેમાં કેટલાક બરછટ ડેટા સ્પેસ હોય છે એ પુરતું જ હતું, તેમાં યુજર નેમ,પાસવર્ડ્સ,ફોન નંબર્સ અથવા વાતચીતોમાંથી માહિતીની ગાંઠ જેવી વસ્તુઓ સામેલ ન હતી.મધરબોર્ડે પણ અહેવાલ આપ્યો છે કે ફેસબુકે જવાબમાં જણાવેલ કે વપરાશકર્તાઓ માટે કૂકી(cookies) જેવી યુનિક આઈડી સેટ કરતી હતી, સંભવત જાહેરાત માટે હોઈ શકે.

મોટાભાગે જોઈએ તો સફળતાની વાર્તા જેવું છે. સંશોધનકર્તા જોય કોકસને લીક નબળાઈની માહિતી મળી, તેની જાણ કરી અને તે એક અઠવાડિયાની અંદર અંદર સોલ્વ થઈ ગઈ. તકનીકી રીતે, મધરબોર્ડે આ નબળાઈ ફિક્સ કરવા ઝૂમને સમય ન આપ્યો અને એના પહેલા પ્રકાશિત કરી દીધી, એ ખબર નથી કે તે વાર્તાલાપ કેવી રીતે ચાલ્યો અને કયા પ્રકારનાં જાહેરાતની સમયરેખા પર સહમત થયા. અંતે, આ ઝડપી એપ્લિકેશન સોફ્ટવેર ડેવલોપમેન્ટના ગંદા રહસ્યોનું વર્ણન કરે છે: બધા ડેવલોપર કોઈ બીજાના SDK(સોફ્ટવેર ડેવલોપમેન્ટ કીટ)નો ઉપયોગ કરવાની અસરોથી સંપૂર્ણપણે જાગૃત નથી. એવું લાગે છે કે બધા ઝૂમ ડેવલોપર્સ ઈચ્છતા હતા કે તેમની જોડે ફેસબુકના SSO(Single sign On) નો ઉપયોગ કરવાની ક્ષમતા છે, પરંતુ તેમને જે મળ્યું તે વત્તા (ફેસબુક એપ્લિકેશન ડેવલોપર્સ માટે સામાન્ય) ટ્રેક કરવું અને ફેસબુક પર પાછા શેયર કરવું.

ઝૂમ અને એન્ડ ટુ એન્ડ એન્ક્રિપ્શન :

ચર્ચા : ઝૂમ વિડિઓ કોન્ફરન્સ અને કોલ્સમાં ડેટાની સંવેદનશીલતા છુપાયેલ છે.

રિપોર્ટિંગ: મીકાહ લી અને યાએલ ગ્રેઅર, ધ ઇન્ટરસેપ્ટ માટે લખતાં, 31 માર્ચ, 2020 ના રોજ અહેવાલ આપ્યો કે ઝૂમ મીટિંગ્સ ભ્રામક માર્કેટીંગ હોવા છતાં, એન્ડ-ટૂ-એન્ડ એન્ક્રિપ્ટેડ નથી. આના વિશેનો વિસ્તૃત લેખ છે જેમાં એન્ડ-ટુ-એન્ડ (E2E) એન્ક્રિપ્શન શું છે અને તે શા માટે મહત્વપૂર્ણ છે તે સમજાવવામાં આવેલ છે અને ઝૂમ તેની વેબસાઇટ પર વિડિઓ કોન્ફરન્સિંગ માટે એન્ડ-ટુ-એન્ડ એન્ક્રિપ્શનનો ઉપયોગ કરવા વિશે કેટલાક દાવાઓનો નિર્દેશ કરે છે.

ત્યારબાદ શું થયું? : ઇન્ટરસેપ્ટ દ્વારા તેમના (સંભવત સ્વતંત્ર રીતે શોધાયેલા તારણો) પ્રકાશિત થયાને બે દિવસ પછી જ્યારે તેઓએ ઝૂમને ટિપ્પણી અંગે પૂછ્યું, ત્યારે તેઓએ પારંપરિક સ્ટાઇલે પ્રતિસાદ આપ્યો “અમે તમારી સુરક્ષાને ખૂબ ગંભીરતાથી લઈએ છીએ"

ઝૂમ કંપનીના દાવા છતાં પણ વિડિઓ કોન્ફરન્સમાં ખરેખર E2E એન્ક્રિપ્શન લાગુ કરતું નથી. જ્યાં સુધી ક્રિપ્ટોગ્રાફી કાયદાનના કોર્ટની વાત છે, તો આ ખૂબ જ અકલ્પનીય રીતે ખરાબ બાબત છે. પરંતુ હકીકતમાં, મોટાભાગના લોકો માટે, તે સંભવત ઠીક છે, તેમ છતાં સ્પષ્ટ અપવાદો છે જ્યાં લોકોને ખરા અર્થમાં વાસ્તવિક E2E ની જરૂર હોય છે.

ઝૂમ જે પ્રદાન કરે છે તે એક પ્રકારનાં કોલ પરના એન્ક્રિપ્શનના લાયક પ્રકાર જેવું છે (તો તેને એન્ડ-ટુ-એન્ડ શા માટે કહે છે !?), જેમાં ઝૂમ હજી પણ ડિક્રિપ્ટ કરવાની ક્ષમતા ધરાવે છે. જેમ કે યાએલ અને મીકાહ સમજાવે છે, લંબાઈ પર અને સમર્થનથી, વાસ્તવિક E2E ની જ્યાં સુધી વિશ્વાસ અને સુરક્ષાની વાત છે ત્યાં સુધી આ અભિગમથી ખૂબ જ અલગ છે. E2E સાથે વિડિઓ કોન્ફરન્સમાં પાર્ટીની બહારની કોઈ પણ કોલની સામગ્રીને જાહેર કરી શકશે નહીં. ટ્રાન્સપોર્ટ-લેયર સિક્યુરિટી (TLS) સાથે, આનો નિર્ણય કોઈપણ પાર્ટી અને ઝૂમ વિડિઓ કમ્યુનિકેશન પાસે જ છે, જેમાં ઝૂમ કોઈપણ સાથે સમાધાન અથવા સફળતાપૂર્વક સમન કરે છે. સમસ્યા જોઈ શકાય છે.

સ્પષ્ટ હોવા છતાં, તેનો અર્થ એ નથી કે તમારા સંદેશાવ્યવહાર કોઈપણ માટે ખુલ્લા છે. તમારું આઇએસપી(ISP) હજી પણ અંધારામાં છે, જેમ કે જે લોકો તમારા શેયર કરેલા સ્થાનિક નેટવર્ક, અપસ્ટ્રીમ નેટવર્ક, નેકસ્ટ-ડોર નેટવર્ક્સ પર છે - મૂળભૂત રીતે, ક્લાયન્ટ્સના અંતિમ પોઇન્ટ્સ પર બેઠેલા લોકો સિવાય અથવા જ્યાં પણ ઝૂમ હેડક્વાટર તેના જોડાણો સમાપ્ત કરે છે. બધા પ્રમાણપત્ર વિનિમય બિટ્સ યોગ્ય રીતે થઈ રહ્યાં છે તેવું ધારીને, તમે કોઈ અન્ય એચટીટીપીએસ (HTTPS) ક્રિયાપ્રતિક્રિયા સાથે ઝૂમ કોલ કરો તેટલી સલામતી છે, અને મોટાભાગના ઉપયોગના કિસ્સાઓમાં લોકો માટે તે ચોક્કસ ઘણી સારી બાબત છે. છેવટે, લોકો હંમેશાં સામાન્ય જૂના ફોન કોલ્સ પર સિક્રેટ પાસ કરે છે અને કેટલીકવાર તે કોલ્સ વાયરટેપ થઈ જાય છે.

આનું વધુ ખરાબ તત્વ ખોટી જાહેરાતનો દેખાવ છે. તે શક્ય છે કે ક્યાંક ઝૂમ એન્જિનિયરિંગ અને ઝૂમ માર્કેટિંગ વચ્ચે ગેરરીતિ થઈ હોય (અને હા , તે બન્યું જ છે). હકીકતમાં, તે પ્રકાશિત હોવી જોઈએ કે ઝૂમની ટેક્સ્ટ ચેટ વિધેય, હકીકતમાં E2E- એન્ક્રિપ્ટેડ છે. તે શક્ય છે કે ઝૂમ તેમની વેબસાઇટ પર અને તેમની સુરક્ષા વ્હાઇટપેપરમાં સંદર્ભ તરીકે લઈ રહ્યા છે. જો કે, તેઓએ હવે તેમના પહેલી એપ્રિલના બ્લોગમાં મીટિંગ્સ / વેબિનાર્સ માટે આ હકીકતોની આસપાસ ઝૂમ અને એન્ક્રિપ્શનમાં સ્વીકાર્યું છે કે જ્યારે તેઓ “એન્ડ-ટુ-એન્ડ એન્ક્રિપ્શન” ભાષાનો ઉપયોગ કરે છે, ત્યારે તે તેનો ઉપયોગ ક્રિપ્ટોગ્રાફર્સ કરે છે, તે ખરેખર તકનીકી રીતે નથી કરી રહ્યા.એક પ્રકારે લાગે છે તેમની પડતી માટે ગોઠવાયુ છે. મૂળ વાત છે કે ત્યાં કોઈ વાસ્તવિક, વાજબી અથવા ધર્માદા નથી બેઠા, ઇન્ટરફેસ તત્વોનું વાંચન જે સંપૂર્ણ વિડિઓ કોન્ફરન્સ E2E - એનક્રિપ્ટ થયેલ છે એવું સૂચવે છે.

જ્યારે ઝૂમ આનાથી કેવી રીતે વ્યવહાર કરવો તેની સમજણ આપે છે, જો તમે E2E પ્રદાન કરો છો તો છુપાયેલા શબ્દોથી કોઈ પ્રકારની ગોપનીયતા શોધી રહ્યા છો, તો ઝૂમ તે નથી, અને ચોક્કસપણે વધારે મહિનાઓ ટકશે નહીં, જ્યારથી એન્જિનિયરિંગ સાચું E2E મુશ્કેલ છે. આકસ્મિક રીતે,લાગતું નથી કે તુલનાત્મક બીજું કંઈપણ E2E ને લાગુ કરે છે. એપલનો ફેસટાઇમ E2E ને સપોર્ટ કરે છે, પરંતુ ઝૂમ જેવા સ્કેલ પર કરતું નથી, અને અલબત્ત, ક્રોસ-પ્લેટફોર્મ નથી. અંતમાં, જે આપણે બધા જાણીએ છીએ તેના આધારે દરેક સંસ્થાઓએ જોખમ મૂલ્યાંકન અને સ્વીકૃતિનું પોતાનું સ્તર નક્કી કરવું જ પડશે.

આ ક્રિપ્ટોસ્કેંડલ લાંબા સમય માટે ખદબદસે.

ઝૂમ અને યુએનસી(UNC) પાથ : (યુ.એન.સી. પાથ કમ્પ્યુટરમાં નામની પૂર્તિ માટે ડબલ સ્લેશ અથવા બેક સ્લેશનો ઉપયોગ કરે છે. પાથ (ડિસ્ક અને ડિરેક્ટરીઓ))

ચર્ચા : ઝૂમ તમારા વિન્ડોઝ પાસવર્ડોને અન્ય વપરાશકર્તાઓ માટે છતા કરી શકે છે.

રિપોર્ટિંગ: લોરેન્સ એબ્રામ્સ, બ્લીપિંગ કમ્પ્યુટર માટે લખતાં, 31 માર્ચ, 2020 ના રોજ અહેવાલ આપ્યો કે ઝૂમ એટેકર્સ યુએનસી(UNC) લિંક્સ દ્વારા વિન્ડોઝની ઓળખ ચોરી લે છે. આ લેખમાં તેની ઓળખ 23 માર્ચે @_g0dmode (ટ્વીટર એકાઉન્ટ) દ્વારા કરવામાં આવેલ એક ટ્વિટમાં છે, જેમાં જણાવાયું છે કે ઝૂમ ચેટ્સ, UNC પાથોમાં " \\example.com\" વિન્ડોઝ ક્લાયંટ એના પર ક્લિક કરી શકે તેવી લિંક્સમાં ફેરવે છે. જો કોઈના દ્વારા તે લિંક પર ક્લિક કરવામાં આવે, તો તેમના વિન્ડોઝ યુજરનેમ અને NTLM ઓળખ હેશ (પાસવર્ડનું ક્રેકેબલ સંસ્કરણ) એ હુમલાખોર દ્વારા પ્રદાન કરેલી સાઇટ પર ઇન્ટરનેટ પર મોકલવામાં આવી શકે છે. સંબંધિત યુક્તિ એ લોકલહોસ્ટ (ક્લાયંટનું પોતાનું કમ્પ્યુટર) તરફ ધ્યાન દોરી અને કેટલાક “ Really You are !! (શું ખરેખર તમે જ છો?)" – એવા વિન્ડોઝ તરફથી ચેતવણી મેસેજ આપ્યા બાદ પ્રોગ્રામ્સ ચલાવવામાં આવેલ હોય છે. સંભવત 23 માર્ચથી 30 માર્ચની વચ્ચે લોરેન્સે આ મુદ્દાને ઝૂમને જાણ કરવાનો પ્રયાસ કર્યો હતો, પરંતુ તેનો કોઈ પ્રતિસાદ મળ્યો ન હતો.

રિપોર્ટિંગ: લોરેન્સ એબ્રામ્સ, બ્લીપિંગ કમ્પ્યુટર માટે લખતાં, 31 માર્ચ, 2020 ના રોજ અહેવાલ આપ્યો કે ઝૂમ એટેકર્સ યુએનસી(UNC) લિંક્સ દ્વારા વિન્ડોઝની ઓળખ ચોરી લે છે. આ લેખમાં તેની ઓળખ 23 માર્ચે @_g0dmode (ટ્વીટર એકાઉન્ટ) દ્વારા કરવામાં આવેલ એક ટ્વિટમાં છે, જેમાં જણાવાયું છે કે ઝૂમ ચેટ્સ, UNC પાથોમાં " \\example.com\" વિન્ડોઝ ક્લાયંટ એના પર ક્લિક કરી શકે તેવી લિંક્સમાં ફેરવે છે. જો કોઈના દ્વારા તે લિંક પર ક્લિક કરવામાં આવે, તો તેમના વિન્ડોઝ યુજરનેમ અને NTLM ઓળખ હેશ (પાસવર્ડનું ક્રેકેબલ સંસ્કરણ) એ હુમલાખોર દ્વારા પ્રદાન કરેલી સાઇટ પર ઇન્ટરનેટ પર મોકલવામાં આવી શકે છે. સંબંધિત યુક્તિ એ લોકલહોસ્ટ (ક્લાયંટનું પોતાનું કમ્પ્યુટર) તરફ ધ્યાન દોરી અને કેટલાક “ Really You are !! (શું ખરેખર તમે જ છો?)" – એવા વિન્ડોઝ તરફથી ચેતવણી મેસેજ આપ્યા બાદ પ્રોગ્રામ્સ ચલાવવામાં આવેલ હોય છે. સંભવત 23 માર્ચથી 30 માર્ચની વચ્ચે લોરેન્સે આ મુદ્દાને ઝૂમને જાણ કરવાનો પ્રયાસ કર્યો હતો, પરંતુ તેનો કોઈ પ્રતિસાદ મળ્યો ન હતો.

ત્યાર પછી બન્યું : 1 એપ્રિલે, ઝૂમે યુએનસી પાથ રેન્ડરિંગ ઇશ્યૂ માટે સુધારાની જાહેરાત કરી. આ બગને સંબોધિત કરવું એ યોગ્ય અને સારી બાબત હતી.

કોઈને તેમના યુજરનેમ અને પાસવર્ડ હેશને ઝૂમ સાથે જાહેર કરવા માટે દબાણ કરી શકાય નહીં, જ્યાં સુધી આપણે આજે જાણીએ જ છીએ. હવે, તે ખાસ કરીને "મફત પૈસા માટે અહીં ક્લિક કરો" પ્રકારની લાલચ સાથે મુશ્કેલ ન હોઈ શકે, અને હકીકતમાં, બરાબર ઇમેઇલ ફિશીંગ ઝુંબેશમાં આ હંમેશાં બની રહ્યું છે. એનટીએલએમ(NTLM) પાસવર્ડ હેશ લીક એ એક પ્રચલિત મિકેનિઝમ છે કે જે ગુનેગારો (અને પેન પરીક્ષકો!) આ હેશ એકત્રિત કરવા અને તોડવા માટે કરે છે, પરંતુ આ હુમલો ખરાબ વ્યક્તિ સૌ પહેલા ઝૂમ કોલ થકી જ કરે એ જરૂરી નથી. પરંતુ, હજી સુધી, આપણે શાબ્દિક રૂપે કોઈ અન્ય પ્રોડક્ટમાં તેને નબળાઈ કહી નથી, તેથી આ ઝૂમની જ સમસ્યા હોય એવું માની લેવાની પણ જરૂરી લાગતું નથી.

ઝૂમ એ મુખ્યત્વે એવા લોકો સાથે વાત કરવા માટે છે કે જેઓ એકબીજાથી દૂર હોય, અને આદર્શ રીતે, તે લોકો ઇન્ટરનેટ પર એસ.એમ.બી.(SMB) નો ઉપયોગ પ્રથમ સ્થાને ન કરતા હોવા જોઈએ. સંબંધિત સમાચારમાં, વર્તમાનમાં રહેણાંક આઇએસપીઝ(ISPs) માટે એસએમબી(SMB) ટ્રાફિકને સંપૂર્ણ રીતે ઘરેથી અવરોધિત કરવાનું પ્રારંભ કરવું સહેલું છે, બાય ડિફોલ્ટ, રહેણાંક આઇએસપી વર્ષોથી પોર્ટ 25 પર એસએમટીપી અવરોધિત કરે છે.

ઝૂમ અને ઓએસએક્સ(OSX) સિસ્ટમ ઇન્ટરફેસ :

ચર્ચા : ઝૂમ સિસ્ટમમાં ઢોંગ કરી વપરાશકર્તાઓને તેને ઇન્સ્ટોલ કરવા માટે યુક્તિઓનો ઉપયોગ કરે છે.

રિપોર્ટિંગ: ફેલિક્સ સ્ટિલ, માલવેર વિશ્લેષકે, વીએમરે ના બ્લોગ પર 1 એપ્રિલ, 2020 ના રોજ અહેવાલ આપ્યો, સારી એપ્લિકેશન્સ કેવી રીતે ખરાબ રીતે વર્તે છે: ઝૂમના મેક ઓએસ (Mac Os) ઇન્સ્ટોલર વર્કરાઉન્ડને ડિસેક્ટ કરી રહ્યું છે. ઝૂમ કેવી રીતે ઓએસએક્સ(OSX) ફ્લેટ પેકેજ ફાઇલોમાં પ્રીઈનસ્ટોલ સ્ક્રિપ્ટોના સંચાલનનો દુરૂપયોગ કરે છે તે વિશે તકનીકી વિગતમાં જાય છે, તેના વિશેના 30 માર્ચના ટ્વીટમાં તે વિસ્તૃત થાય છે. હવે, "દુરુપયોગ" એ એક સચોટ શબ્દ છે, પરંતુ અંતે, પ્રિંઈસ્ટોલ સ્ક્રિપ્ટો ફક્ત તે તપાસ કરે છે કે શું તમારું મેકબુક પેકેજની ગુડી બેગમાં છે તે સંભાળવા માટે પૂરતું ઠંડુ છે કે નહીં; તેમનો હેતુ ખરેખર બધા ઇન્સ્ટોલેશન હેવી લિફ્ટિંગ કરવાનો નથી. પરંતુ ઝૂમનું પેકેજ બરાબર આ જ આના જેવું જ હુબહું છે.

રિપોર્ટિંગ: ફેલિક્સ સ્ટિલ, માલવેર વિશ્લેષકે, વીએમરે ના બ્લોગ પર 1 એપ્રિલ, 2020 ના રોજ અહેવાલ આપ્યો, સારી એપ્લિકેશન્સ કેવી રીતે ખરાબ રીતે વર્તે છે: ઝૂમના મેક ઓએસ (Mac Os) ઇન્સ્ટોલર વર્કરાઉન્ડને ડિસેક્ટ કરી રહ્યું છે. ઝૂમ કેવી રીતે ઓએસએક્સ(OSX) ફ્લેટ પેકેજ ફાઇલોમાં પ્રીઈનસ્ટોલ સ્ક્રિપ્ટોના સંચાલનનો દુરૂપયોગ કરે છે તે વિશે તકનીકી વિગતમાં જાય છે, તેના વિશેના 30 માર્ચના ટ્વીટમાં તે વિસ્તૃત થાય છે. હવે, "દુરુપયોગ" એ એક સચોટ શબ્દ છે, પરંતુ અંતે, પ્રિંઈસ્ટોલ સ્ક્રિપ્ટો ફક્ત તે તપાસ કરે છે કે શું તમારું મેકબુક પેકેજની ગુડી બેગમાં છે તે સંભાળવા માટે પૂરતું ઠંડુ છે કે નહીં; તેમનો હેતુ ખરેખર બધા ઇન્સ્ટોલેશન હેવી લિફ્ટિંગ કરવાનો નથી. પરંતુ ઝૂમનું પેકેજ બરાબર આ જ આના જેવું જ હુબહું છે.

આ ઉપરાંત, કેટલાક કિસ્સાઓમાં, ઝૂમને વધારાના વિશેષાધિકારોની જરૂર હોય છે - તે કિસ્સામાં, તે સિસ્ટમ-જનરેટેડ (પરંતુ એપ્લિકેશન-નિયંત્રિત) પાસવર્ડ પ્રોમ્પ્ટને પોપ અપ કરે છે. સામાન્ય રીતે, આ પ્રોમ્પ્ટ કંટાળાજનક અને સામાન્ય કંઇક કહેશે, જેમ કે "હાલની એપ્લિકેશનને અપડેટ કરવા માટે ઝૂમને તમારા પાસવર્ડની જરૂર છે," પરંતુ આ કિસ્સામાં, ડાયલોગ બોક્સને રીટાઈટલ કરાય છે, "સિસ્ટમ બદલવા માટે તમારા વિશેષાધિકારોની જરૂર છે." આ ખૂબ સંદિગ્ધ લાગે છે અને એવું કંઈક તમે માલવેર પાસેથી પણ અપેક્ષા કરશો ,કાયદેસર એપ્લિકેશન દ્વારા નહીં.

ત્યારબાદ જે બન્યું : ફેલિક્સના ટ્વિટને લગભગ 2,000 જેટલા લાઈક્સ મળ્યા જે કોઈ પણ (હાલ) 1500 કરતાં ઓછા ફોલોવર્સ માટે ખૂબ જ આકર્ષક વાત છે. તે લાઈક્સમાંથી એક ઝૂમના સીઇઓ એરિક યુઆન તરફથી હતું, જેમણે રિપોર્ટ બદલ ફેલિક્સનો આભાર માન્યો.આ ટ્વીટ ઝૂમની આ ચિંતાનો પ્રથમ અહેવાલ હતો, પરંતુ કોઈ વર્તણૂક બદલવા માટે ઝૂમ તરફથી કોઈ પ્રતિબદ્ધતા અથવા ક્રિયા જોવા મળી નથી.

આપણી પાસે જે બાકી રહે છે તે આ છે : શું દૂષિત-દેખાતી વર્તણૂક ઝૂમને દૂષિત તરીકે સ્પષ્ટ રીતે વ્યાખ્યાન્વિત કરે છે ? ચિંતાનું કારણ સ્પષ્ટપણે જોઈ શકાય છે. ઉદાહરણ તરીકે, એક દૃશ્યની કલ્પના કરીએ જ્યાં કોઈ હુમલાખોર કોઈને ઝૂમ મીટિંગ લિંક આપશે, ખાસ કરીને તેના ક્લાયંટને ઇન્સ્ટોલ કરવા માટે, જેથી તે ક્લાયંટની કેટલીક નબળાઈઓ જાણી ને ઈચ્છા પ્રમાણે ફેરવી શકે. આ ઇન્સ્ટોલેશન વર્તણૂક તે કાલ્પનિક હુમલાખોરને ગુનેગાર બનાવે છે, પરંતુ શક્ય છે, હુમલો પૂરોગામી હોય. એ પણ નથી લાગતું કે ઝૂમ આ તકનીકોનો ઉપયોગ આક્રમક અને દૂષિતપણે પોતાના અસંતોષકારક પીડિતો પર સ્થાપિત કરવા માટે કરી રહ્યું છે - તે શક્ય તેટલા ક્લિક્સમાં ઇચ્છતા લોકોની માલિકીની મશીનો પર ક્લાયંટ સ્થાપિત કરવા માટે તેનો ઉપયોગ કરી રહ્યું છે. બીજા શબ્દોમાં કહીએ તો, આ ચતુર યુએક્સ(UX) હેક છે. સંદિગ્ધ, વિચિત્ર-સુગંધિત યુએક્સ હેક, પરંતુ હોંશિયાર.

ઝૂમ અને સ્થાનિક વિશેષાધિકાર વૃદ્ધિ :

ચર્ચા : સ્થાનિક હુમલાખોરો માલવેર ઇન્સ્ટોલ કરવા માટે ઝૂમનો ઉપયોગ કરી શકે છે.

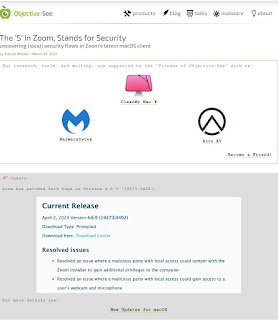

રિપોર્ટિંગ: ઝેક વ્હિટ્ટેકરે, 1 એપ્રિલ, 2020 ના રોજ ટેકક્રંચ માટે લખ્યું, અહેવાલ આપ્યો કે ભૂતપૂર્વ એનએસએ હેકર ઝૂમ માટે નવી ‘ઝીરો ડે ડૂમ’ છોડે છે. જાણીએ જ છીએ કે પત્રકારો ઘણીવાર તેમની મુખ્ય હેડલાઈન પર અંતિમ કહેવાતા નથી, પરંતુ પવિત્ર ધૂમ્રપાન કરે છે, તેવું શીર્ષક. હાઈપરબોલેને છીનવી લેતાં, ઝેચ પેટ્રિકના બ્લોગ, ઓબ્જેક્ટિવ-સી પર પ્રથમ પ્રકાશિત ઓએસએક્સ સિક્યુરિટી નિષ્ણાત પેટ્રિક વાર્ડલે દ્વારા કરેલા તારણોને આવરી લે છે. ટૂંકમાં, આ બે સ્થાનિક વિશેષાધિકાર વૃદ્ધિના કાર્યો છે જે ઝૂમ દ્વારા લેવામાં આવેલા કેટલાક સોફ્ટવેર આર્કિટેક્ચર નિર્ણયોનો લાભ લે છે. પ્રથમ હુમલો કરનાર રુટ (શ્રેષ્ઠ, સૌથી શક્તિશાળી પ્રકારનો વપરાશકારનું એક્સેસ) ની જેમ ઇચ્છે છે તે લોંચ કરવા માટે ઉપરોક્ત સંદિગ્ધ માલવેર પ્રિઇન્સ્ટોલર તકનીકને વિખેરી નાખે છે, જ્યારે બીજું માઇક અને વેબકેમ પરમિશન મેળવવા માટે લાઇબ્રેરીના ફંક્શનને સબમિટ કરવા માટે ઝૂમની આતુર સ્થાનિક લાયબ્રેરી માન્યતાને પૂછ્યા વિના ઉપયોગ કરે છે.

ટેકક્રંચ 30 માર્ચથી 1 એપ્રિલની વચ્ચે ઝૂમ સુધી પહોંચ્યુ હતું, તેમ છતાં એવું લાગે છે કે પેટ્રિકે પ્રકાશન પહેલાં ઝૂમમાં ખાનગી રીતે આ જાહેર કરવાનો પ્રયાસ કર્યો ન હતો.

ટેકક્રંચ 30 માર્ચથી 1 એપ્રિલની વચ્ચે ઝૂમ સુધી પહોંચ્યુ હતું, તેમ છતાં એવું લાગે છે કે પેટ્રિકે પ્રકાશન પહેલાં ઝૂમમાં ખાનગી રીતે આ જાહેર કરવાનો પ્રયાસ કર્યો ન હતો.

ત્યારબાદ શું થયું ? : ૩૬ કે ૪૮ કલાકમાં ભૂલો વિશે જાગૃત થયા પછી, ઝૂમે એક અપડેટ બહાર પાડ્યું જે પેટ્રિકના બંને મુદ્દાઓને ધ્યાનમાં લે છે, તેથી તેને મેળવવા માટે તમારા અપડેટ્સ તપાસવા જોઈએ, અથવા તમે સામાન્ય રીતે અપડેટ કરો છો તેમ કરો અને તેમને સ્વચાલિત રૂપે મેળવો.

હવે જ્યારે તેઓને અહેવાલ આપવામાં આવ્યો છે, ત્યારે આ "ઝીરો ડે ડૂમ" વિશે થોડી વાત કરીએ. તેને એક્સ્પ્લોઇટ કરવા માટે, તમે હુમલાખોર, વપરાશકર્તા તરીકે સ્થાનિક મેકબુક પર ફાઇલો લખી શકવા માટે સક્ષમ બનશો. બીજા શબ્દોમાં કહીએ તો, હુમલો કરનાર ઘરની અંદરથી ફોન કરી રહ્યો છે, અને સામાન્ય રીતે હુમલો કરનાર તમે જ છો.

જ્યારે આ દૂરથી મેળવેલું અથવા મૌસ્કીક લાગે છે, તો માલવેર માટે તો આ ખૂબ સામાન્ય છે કે તમે આકસ્મિક રીતે ઇન્સ્ટોલ કર્યું છે અને જાતે જ ચલાવ્યું છે.કમ્પ્યુટર સુરક્ષા વિશે થોડું રહસ્ય : "જો હું તમારા કમ્પ્યુટરને સ્પર્શ કરી શકું તો તે મારું કમ્પ્યુટર છે." મને યાદ નથી (અને વિચિત્ર રીતે શોધી શકતો નથી), પરંતુ તે અવતરણનો સ્રોત 1999 કે તેના પછીનો છે.કોઈપણ દરે, સ્થાનિક વિશેષાધિકાર વૃદ્ધિ ધીરે ધીરે પરંતુ સંપૂર્ણ કમ્પ્યુટર્સ (અને મોબાઇલ ઉપકરણો પર હજી પણ સખત) થઈ રહી છે, પરંતુ આખરે, આવા હુમલાઓથી બચાવ લગભગ અશક્ય છે.આ જ કારણ કે આપણી પાસે સ્થાનિક પાસવર્ડો છે અને અંતિમ વપરાશકર્તાને એક્ઝેક્યુટેબલ સામગ્રી કેવી રીતે પહોંચાડવામાં આવે છે તે વિશે અતિશય ચિંતા કરીએ છીએ.પરંતુ જો તમે મનસ્વી(ક્રેક,આઉટડેટેડ,નબળાઈવાળું) સોફ્ટવેર ઇન્સ્ટોલ અને ચલાવવાની સ્થિતિમાં છો, તો તમે સંભવત રુટ- અથવા સિસ્ટમ-સ્તરની એક્સેસથી ભાગી નહી શકો,જો જરાય બાંધછોડ રાખી તો.

શું આવી ભૂલોને કોઈ ઓછી બગડેલ બનાવી શકે છે? ચોક્કસ નહીં.આ વાસ્તવિક સુરક્ષા સમસ્યાઓ છે, વાસ્તવિક-વિશ્વના અનુભવ સાથેના વાસ્તવિક સુરક્ષા નિષ્ણાત દ્વારા શોધાયેલ અને પ્રકાશિત,ખુશી એ છે કે ઝૂમ એન્જિનિયરિંગના કેટલાક સમાન-વિરુદ્ધ પ્રયત્નોએ તેમની સંભાળ લીધી. પણ,હા, માલવેર તો જરાય ના ચાલે સિસ્ટમમાં ?

ઝૂમ, ચાઇના અને વધુ એન્ક્રિપ્શન સ્નેફસ :

ચર્ચા : ચીન ઝૂમ કોલ્સ પર ચોરીછુપીથી માહીતી મેળવી શકે છે, ઝૂમ ક્રિપ્ટો પણ ખેચી શકે છે.

રિપોર્ટિંગ: મીકાહ લી, ધ ઇન્ટરસેપ્ટ માટે લખતાં, 3 એપ્રિલ, 2020 ના રોજ અહેવાલ આપ્યો હતો કે ઝૂમ એન્ક્રિપ્શન સિક્રેટ્સ બરાબર જાળવી શકે એમ નથી અને આશ્ચર્યજનક લિંક્સ ચીન સાથે છે, સંશોધનકર્તાઓએ શોધ્યું.ઝૂમની એન્ક્રિપ્શન ક્ષમતાઓની ઊંડાણપૂર્વકની તકનીકી સમીક્ષા ટોરન્ટો યુનિવર્સિટીની આદરણીય નાગરિક પ્રયોગશાળાના બિલ માર્કઝક અને જ્હોન સ્કોટ-રેલ્ટન દ્વારા લખાયેલ છે.ઝૂમ એન્ક્રિપ્શન કેવી રીતે કાર્ય કરે છે તેના પર સંશોધન આવશ્યકરૂપે ઊંડાણમાં અને ઘણીબધી ભૂલો શોધી કાઢવામાં આવી છે.સૌથી મોટી તકનીકી શોધ એ હતી કે ઝૂમ ઇલેક્ટ્રોનિક કોડબુક (ઇસીબી) મોડમાં "એડવાન્સ્ડ એન્ક્રિપ્શન સ્ટાન્ડર્ડ (એઇએસ)" નામના આધુનિક એન્ક્રિપ્શનના પ્રકારનો ઉપયોગ કરી રહી છે, જે મૂળભૂત રીતે વિડિઓ કોલ જેવી વસ્તુ માટે સૌથી ખરાબ શક્ય મોડ છે અને એન્ક્રિપ્શન કી બનાવે છે જેથી અનુમાન લગાવવું સરળ બને છે.એક પુનરોચ્ચાર પણ કરવામાં આવ્યું હતું કે ઝૂમ E2E એન્ક્રિપ્શનને સપોર્ટ અથવા અમલ કરતું નથી.

ઈન્ટરસેપ્ટ પીસની હેડલાઈન અને ત્યારબાદના મુદ્દાઓનું કવરેજ મુખ્યત્વે ચીની સરકારી એજન્સીઓના ખતરા પર ધ્યાન કેન્દ્રિત કરે છે જે ઝૂમને ચાવીરૂપ સામગ્રી પૂરી પાડવા માટે મજબૂર કરવાની ક્ષમતા ધરાવે છે અને આમ, ઝૂમ વાતચીતોને ડિક્રિપ્ટ કરશે.બહાર પણ આવ્યું, ઝૂમ કોલ સુરક્ષા સ્થાપિત કરવા માટે ઉપયોગમાં લેવામાં આવતા કેટલાક કી સર્વર્સ ચાઇનામાં સ્થિત છે, અને ઝૂમે લગભગ 700 ચિની સંશોધનકારો અને ઉત્પાદન વિકાસકર્તાઓને ત્યાં કામે લગાડેલ છે.

ત્યારબાદ જે બન્યું : જિજ્ઞાસાપૂર્વક, વાતચીત આજે એ ઉલ્લેખ કરવામાં નિષ્ફળ ગઈ છે કે મોટાભાગના કી સર્વરો યુ.એસ.માં સ્થિત છે, જેનો અર્થ એ છે કે તે બધી કીઓ એફ.આઈ.એસ.એ.(FISA) વોરંટ અને એફબીઆઈ તેમજ અન્ય યુ.એસ. એજન્સીઓના સમન્સ બજાવવાને આધિન છે.આ કંપની જે કાર્ય કરે છે તે અધિકારક્ષેત્રના કાયદાઓને આધિન છે અને કાયદાકીય સરકારી દેખરેખના આદેશોનું પાલન કરવું જોઈએ તે હકીકત નવી અથવા અજોડ નથી.પ્લસ, અગાઉના સંશોધન પહેલાથી જ સ્થાપિત કરી ચૂક્યું છે કે ઝૂમની એન્ક્રિપ્શન વ્યૂહરચના ખરેખર એન્ડ-ટુ-એન્ડ એન્ક્રિપ્શન નથી, તેથી આ પણ આશ્ચર્યજનક છે. ઝૂમ એપલ નથી.

પરંતુ વધું ખરાબ, તોફાની ક્રિપ્ટોગ્રાફી. સૌથી નોંધપાત્ર દાવાઓ એ છે કે કીઓ ઉત્પન્ન થાય છે અને વિચિત્ર રીતે વિતરિત કરવામાં આવે છે, વિડિઓ કોન્ફરન્સો ઘરેલું પેદા કરવામાં આવતી એન્ક્રિપ્શન સ્કીમ જેવું લાગે છે જેમાં યુઝર્સને વીંટાળવામાં આવે છે, કીઓ ઝૂમ દ્વારા જાહેરાત કરતાં ઘણી ટૂંકી હોય છે (128 બીટ, 256 બીટ નહીં), અને એઇએસ(AES)નો ઇસીબી(ECB) મોડ વિડિઓ સામગ્રી માટે અયોગ્ય છે.જ્યારે સંશોધનકારોએ એન્ક્રિપ્શનને તોડવાનું અથવા અન્યથા કોઈ એન્ક્રિપ્ટેડ ડેટા સ્ટ્રીમથી ઉપયોગી માહિતી ખેંચવાનું દર્શાવ્યું ન હતું, શંકા એ છે કે આ ક્ષમતા વિશ્વની સૌથી અદ્યતન ગુપ્તચર સંસ્થાઓના ટૂલબોક્સમાં છે.

આ બધું ધ્યાનમાં રાખીને, સિટીઝન લેબ્સના અહેવાલમાં નિર્ણાયક વાત છે:

"મિત્રો સાથે સંપર્કમાં રહેવા, સામાજિક કાર્યક્રમો યોજવા અથવા અભ્યાસક્રમો અથવા પ્રવચનોનું આયોજન કરવા માટે કે તેઓ અન્યથા જાહેર અથવા અર્ધ-જાહેર સ્થળે યોજશે તે માટે ઝૂમનો ઉપયોગ કરનારાઓ માટે, અમારા તારણો આવશ્યકપણે સંબંધિત ન હોવા જોઈએ."

બીજા શબ્દોમાં કહીએ તો, ટોપ સિક્રેટ ક્લિયરન્સ વિષયો, અત્યંત સંવેદનશીલ,બૌદ્ધિક સંપત્તિની ચિંતા, દમનકારી સરકાર સામે ખતરનાક વ્હિસલબ્લોવીંગ, અથવા ગુનાહિત કાવતરાં કરવા અને તેને અમલમાં મૂકવા માટે ઝૂમ યોગ્ય નથી.જો આ તમારી રિમોટ કાર્ય પ્રવૃત્તિઓ છે, તો ઝૂમ તમારા માટે બિલકુલ પણ યોગ્ય નથી.

જો તમે સામાન્ય ટેલિફોન કોલ્સ, સાર્વજનિક સભાઓ અથવા અન્ય કોઈ પ્લેટફોર્મ પર કેઝ્યુઅલ વિડિઓ કોલ્સથી સંતુષ્ટ છો, તો ઝૂમ લગભગ નિશ્ચિતપણે સારું અને પુરતું છે.તમે ચીનીઓ, અમેરિકનો અથવા બીજા કોઈ માટે રસપ્રદ નથી.

સ્પષ્ટ વાત : આપણે ઝૂમ પાસે વધુ સારી એન્ક્રિપ્શન અને પારદર્શિતાની માંગ કરવી જોઈએ અને તે આવશ્યક છે.માંગેલ 90 દિવસોમાં,અપેક્ષા રાખીએ કે નોંધપાત્ર કાર્ય કરવામાં આવશે. ક્રિપ્ટોના અમલીકરણમાં કેટલીક પ્રમાણમાં સરળ તકનીકી જીત છે જેમાંથી ઝૂમ હવે તીવ્ર જાગૃત છે, તેથી ટૂંક સમયમાં ઝૂમ અપડેટ્સના બીજા રાઉન્ડની અપેક્ષા રાખીએ.આકસ્મિક રીતે, સિટીઝન લેબ્સના અહેવાલમાં પણ વેઈટીંગ રુમ સુવિધામાં નબળાઈઓનો ઉલ્લેખ કરવામાં આવ્યો છે, પરંતુ ઇન્ટરસેપ્ટ અથવા અન્ય કોઈને તેની વિગતો જાહેર ન હોતી કરી. તેના બદલે, તેઓ આ મુદ્દાને ઠીક કરવા માટે સીધા ઝૂમ સાથે કામ કરી રહ્યા છે (તદ્દન વ્યાજબી રીતે).

સીવીડી(CVD), તમે અને હું : (coordinated vulnerability disclosure - સંકલન નબળાઈ જાહેર કરવી) :

તમે જોશો કે આ તમામ નબળાઈના અહેવાલોમાં એક સામાન્ય થીમ છે:ખાનગી અને જાહેર રિપોર્ટિંગ સુધીનો સમય દિવસો અને કલાકોમાં માપવામાં આવે છે, અને આમાંથી કોઈ સમયરેખા એક અઠવાડિયાથી વધુ નથી.નબળાઈ જાહેર કરવામાં આ સામાન્ય નથી, અને આ ધોરણ સ્થાપિત કરવા અંગે ચિંતિત છે બધા.વર્ચ્યુઅલ રીતે દરેક કે જે નબળાઈ જાહેર કરવાના અવરોધ પર રહ્યો છે તે સંમત થાય છે કે નબળાઈ જાહેર કરવા પર કેટલાક ખાનગી લીડ ટાઇમ મૂલ્યવાન છે, સીઇઆરટી / સીસી (CERT/CC) થી ઝેડડીઆઈ (ZDI) થી પ્રોજેક્ટ ઝીરો સુધી.આ અતિસંવેદનશીલ વિક્રેતાઓને માટે કોડલિંગ વિશે નથી - આ અંતિમ વપરાશકર્તાઓના નુકસાન ઘટાડવા વિશે છે.

ઝૂમ એ ખાસ કરીને આકર્ષક લક્ષ્ય છે. તે એક 35-બિલિયન-ડોલર પ્લસ કંપની છે જે નબળાઈઓ મેળવવામાં અને પેચ કરવાની વાત આવે ત્યારે નોન-સ્ટેલીયર રેકોર્ડ હોવાનું માનવામાં આવે છે — જુલાઈ 2019 માં ઝૂમમાં નબળાઈ છે જે જાહેર કરેલ બ્લોગમાં આનો ઉલ્લેખ છે.તે સ્થિતિમાં, તેમની પાસે ખાનગી રીતે વસ્તુઓ સાથે વ્યવહાર કરવા ઇચ્છતા સંશોધક સાથે કામ કરવાની તક મળી હતી, અને કમનસીબે, ઝૂમે તેને ઉડાવી દીધી.પરંતુ આજે એક ખુલ્લી કિતાબ જેવું છે, અને અત્યાર સુધી ઝૂમે તાજેતરના જાહેર રિપોર્ટિંગને ખૂબ જ તુરંત જવાબ કર્યું હોય યા જવાબ આપ્યો છે. પરંતુ ઝૂમ સંવેદનાઓને સંભાળવાની અને વપરાશકર્તાઓમાં ગભરાટ પેદા કર્યા વિના સંભવત બીજી તકને લાયક ચોક્કસ છે.

એ ખબર ઓછી છે કે આપેલ મહિનામાં ઝૂમ ફીલ્ડ્સની કેટલી નબળાઈઓ છે અને રિપોર્ટ ટાઇમ્સમાં કેટલા રિપોર્ટ થયા છે? અને સામાન્ય ત્રિજ્યા વર્કફ્લો સાથે ઝૂમ શાંતિથી આગળ વધી રહી છે.રેપિડ7 ગ્રાહક હોવાથી તેમના એક્સપર્ટે કહ્યું કે "તેમને કોલ કરી કહીશ. હું તેમને પૂછવા પણ જઈ રહ્યો છું કે શું મદદ કરવા માટે હું કંઈ કરી શકું છું,!? કેમ કે હું એક પ્રકારનું સંકલન નબળાઈ જાહેર કરનાર (સીવીડી) ઝીલોટ છું. મને લાગે છે કે અમે જ્યારે નબળાઈઓ કરીએ છીએ ત્યારે ખાનગી રીતે નબળાઈઓનો અહેવાલ આપીને, સુધારો કરીને, અને જાહેરમાં સમન્વયિત રાખીને આપણે ઉત્તમ પ્રકારે નુકશાનને ઘટાડી શકીએ છીએ.હું ગુપ્ત ભૂલો પસંદ નથી કરતો, પણ મને આશ્ચર્યજનક જાહેર બગાડ પણ ગમતું નથી. તમારી ભૂલ, તમારી પસંદગી અને પત્રકારો જર્નલમાં જઈ રહ્યા છે, પરંતુ કેટલો સમય ઠંડુ રહેશે, આપણે ફક્ત અંતિમ વપરાશકર્તાઓ માટે સંભવિત સ્થિતિને વધુ ખરાબ ન કરી શકીએ તો જરૂર જ નહીં પડે જાહેર થવાની."

એ ખબર ઓછી છે કે આપેલ મહિનામાં ઝૂમ ફીલ્ડ્સની કેટલી નબળાઈઓ છે અને રિપોર્ટ ટાઇમ્સમાં કેટલા રિપોર્ટ થયા છે? અને સામાન્ય ત્રિજ્યા વર્કફ્લો સાથે ઝૂમ શાંતિથી આગળ વધી રહી છે.રેપિડ7 ગ્રાહક હોવાથી તેમના એક્સપર્ટે કહ્યું કે "તેમને કોલ કરી કહીશ. હું તેમને પૂછવા પણ જઈ રહ્યો છું કે શું મદદ કરવા માટે હું કંઈ કરી શકું છું,!? કેમ કે હું એક પ્રકારનું સંકલન નબળાઈ જાહેર કરનાર (સીવીડી) ઝીલોટ છું. મને લાગે છે કે અમે જ્યારે નબળાઈઓ કરીએ છીએ ત્યારે ખાનગી રીતે નબળાઈઓનો અહેવાલ આપીને, સુધારો કરીને, અને જાહેરમાં સમન્વયિત રાખીને આપણે ઉત્તમ પ્રકારે નુકશાનને ઘટાડી શકીએ છીએ.હું ગુપ્ત ભૂલો પસંદ નથી કરતો, પણ મને આશ્ચર્યજનક જાહેર બગાડ પણ ગમતું નથી. તમારી ભૂલ, તમારી પસંદગી અને પત્રકારો જર્નલમાં જઈ રહ્યા છે, પરંતુ કેટલો સમય ઠંડુ રહેશે, આપણે ફક્ત અંતિમ વપરાશકર્તાઓ માટે સંભવિત સ્થિતિને વધુ ખરાબ ન કરી શકીએ તો જરૂર જ નહીં પડે જાહેર થવાની."

પહેલી એપ્રિલ 2020, ઝૂમે બધી ભૂતકાળની સુરક્ષા સમસ્યાઓનો સામનો કરવા પર ધ્યાન કેન્દ્રિત કરવા માટે 90-દિવસીય સુવિધા સ્થિર થવાની જાહેરાત કરી.આ બધી બાબતોને ગંભીરતાથી ઝૂમના મુખ્ય મથકથી લેવું તે એક ઉત્તમ સંકેત છે.

અપડેટ્સ:

- એપ્રિલ 2, 2020: ફેસબુક, E2E, UNC, પાસવર્ડ પ્રોમ્પ્ટ્સ અને સ્થાનિક privesc પર પ્રથમ પોસ્ટ.

- 2 એપ્રિલ, 2020: ઝૂમે મેક ઓએસએક્સ માટે આવૃત્તિ 4.6.19273.0402 પ્રકાશિત કરી. આ અપડેટ કદાચ ફેલિક્સ દ્વારા વર્ણવેલ પેકેજ (pkg) પ્રિઇન્સ્ટોલ સ્ક્રિપ્ટ મુદ્દાને ઠીક કરે છે.

- એપ્રિલ 3, 2020: એઇએસ ઇબીસી અને ચીન સંબંધિત અપડેટ.

લેખક - ટોડ બેઅર્ડસ્લે

રેપિડ7 ના સંશોધન નિયામક, ઘણા રેપિડ7 સંશોધન પત્રોમાં ફાળો આપનાર લેખક, સીવીઇ બોર્ડના સભ્ય અને મેટસ્પ્લોઇટ સહયોગી.

સાભાર : Rapid7

Comments

Post a Comment